前置条件

AutoMQ 控制台默认会提供初始 admin 成员和本地成员登录方式,如需启用 SSO 登录,需要满足如下条件:- 企业的 IdP 必须支持SAML2.0 协议 。AutoMQ 暂不支持 OIDC 协议。

- 企业 IdP 需要提供明确的身份标识,用于区分每个独立用户。

- 企业 IdP 提供的用户名和 AutoMQ 本地类型的成员名不得冲突。参考成员账户▸。

使用限制

AutoMQ 控制台使用企业 IdP 来实现 SSO 登录,会有如下限制:- 每个 AutoMQ 控制台仅支持配置唯一的企业 IdP,暂不支持多身份来源。

- 配置 IdP 后即默认开启 SSO ,但本地用户登录方式仍然支持。环境管理员可通过本地登录方式管理 SSO。

- 如果删除 IdP,即默认关闭 SSO,已经产生的 SSO 成员不会被删除,需要手工删除。

- 暂不支持 SSO 成员和本地成员的互相转换。

- 暂不支持 SAML Session 退出协议。

配置企业身份提供商和 SSO

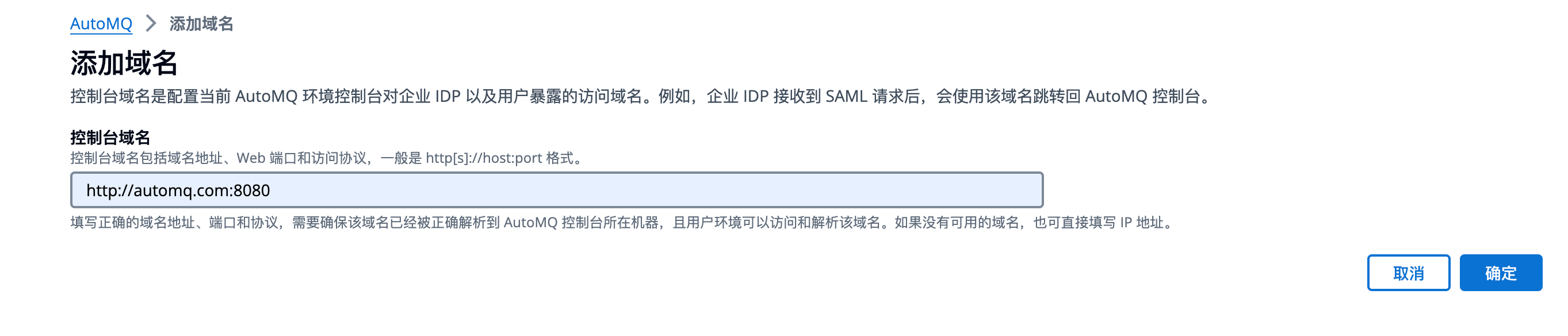

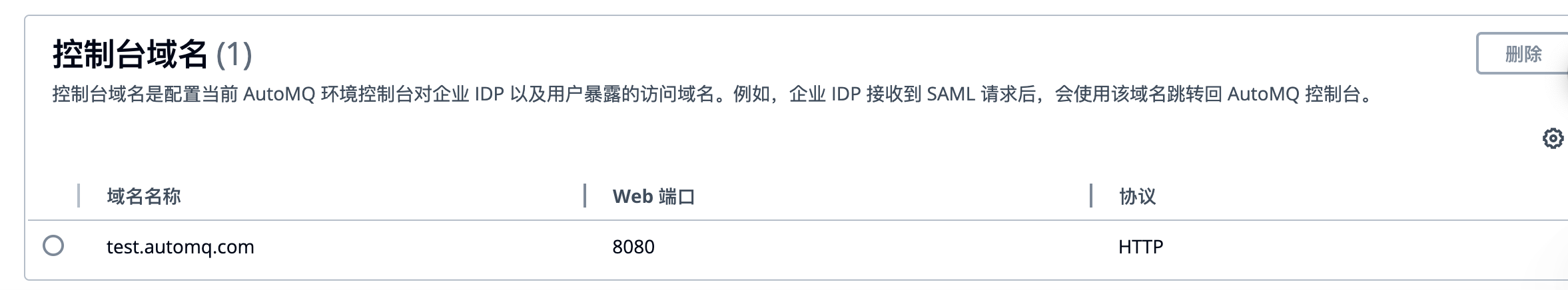

步骤一:配置 AutoMQ 控制台域名

配置 IdP 和开启 SSO 登录前,环境管理员需要设置 AutoMQ 控制台的域名,需要确保最终企业用户浏览器通过该域名可以访问 AutoMQ 控制台。配置操作如下:- 企业管理员点击 设置 菜单栏。

- 查看设置页面,点击添加控制台域名 。

- 填写控制台对用户提供服务的域名、端口和协议。

- 设置完成,进行连通性测试。

步骤二:在 AutoMQ 控制台获取 SP 信息

AutoMQ 环境管理员(拥有环境管理员角色授权的成员)查看 AutoMQ SP 信息,并提供给企业 IdP 管理员,具体操作步骤如下:- 点击导航栏 访问和控制 。添加 IdP 。

- 选择控制台对外域名 。

-

查看 AutoMQ 控制台作为服务提供商(SP)的身份信息。将 SP 信息提交给企业 IdP 管理员录入。管理员可手工复制信息或直接下载元数据文件。

- SP EntityID: 用于标识 AutoMQ 控制台的唯一标识。

- Assertion consumer Service URL :ACS URL 是 AutoMQ 作为 SP 接受 SAML Response 的唯一地址,需要配置到 IdP。

- AutoMQ SP 证书 :用于申明 AutoMQ 签名请求的的证书。

步骤三:在企业 IdP 配置 AutoMQ 服务

企业 IdP 管理员在步骤二获取 SP 信息后,需要将 AutoMQ 控制台的 SP 信息配置到 IdP 服务中。该步骤根据不同的 IdP 服务,操作有所不同。下方列出常见的 IdP 配置方法。- Auth0

- OKTA

- 登录到 Auth0 账号。

- 选择 Applications。

- 点击 Create Application。

- 输入应用名称。

- 选择 Regular Web Applications 并点击 Create。

- 应用创建完成后,前往 Addons 设置页面开启 SAML2.0 配置。

-

点击 SAML 2 WEB APP 选项,打开设置页面,配置如下参数:

- 在 Application Callback URL 参数框设置从 AutoMQ 控制台获取的 ACS URL。

- 点击 Enable 并保存。

- 在 Usage Tab 页面, 记录 Identity Provider Login URL , Issuer URN , 和 Identity Provider Certificate 信息,用于步骤四的 IdP 信息录入。

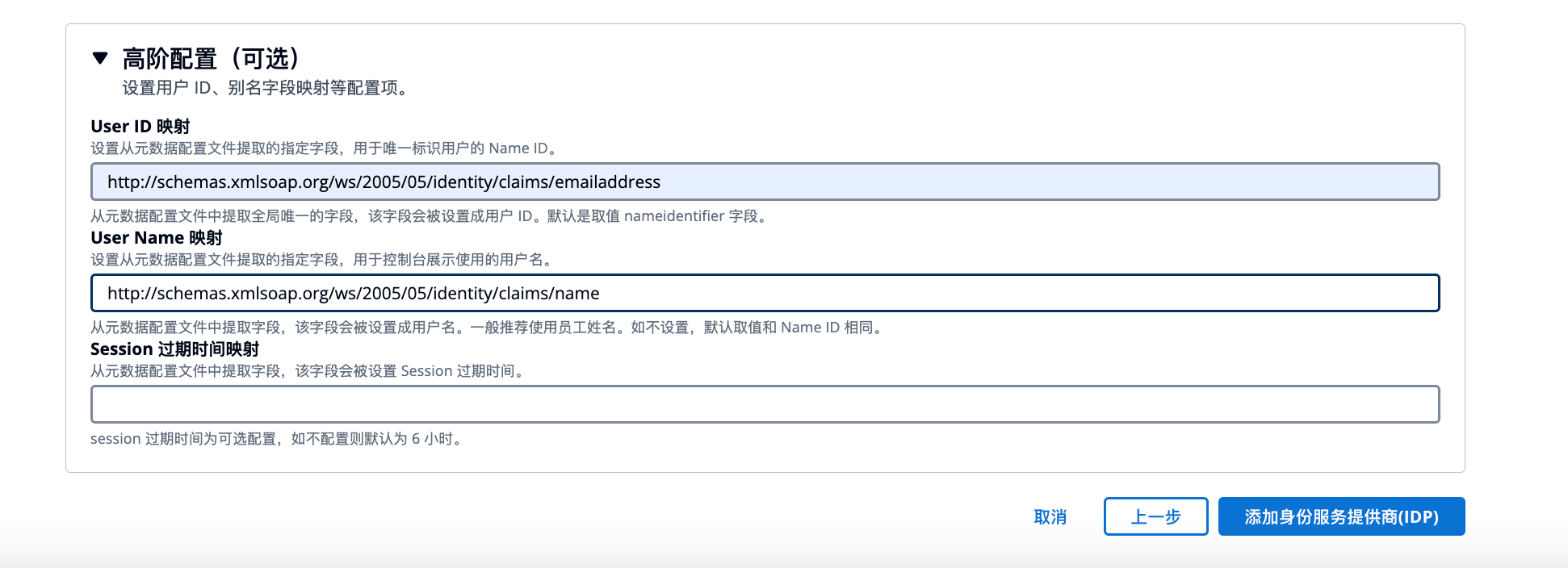

步骤四:AutoMQ 控制台完成 IdP 录入

在企业 IdP 配置完成后,还需要将 IdP 的信息录入 AutoMQ 控制台,完成连通。AutoMQ 控制台支持手工录入以及直接上传元数据文件方式录入。需要填写的信息如下:- IdP 别名: 用于区分 IdP 的信息,支持中英文字母、数字、中划线和下划线,长度限定 3-64 个字符。

- IdP Entity ID: 用于识别 IdP 的唯一标识。

- IdP SSO URL: IdP 为 AutoMQ 控制台分配的唯一登录地址。

- IdP 证书 :IdP 用于签名加密 SAML 响应的证书信息。

- UserID 映射(可选): AutoMQ 从 SAML 响应中提取唯一用户 ID 标识的属性字段,如不设置将采用默认值。

- UserName 映射(可选): AutoMQ 从 SAML 响应中提取展示的环境成员名称的属性字段,如不设置将和 UserID 保持一致。

- Session 过期时间映射(可选): AutoMQ 从 SAML 响应中提取标识 Session 过期时间的字段,如不设置将默认设置为 6 小时。

步骤五:SSO 用户登录

完成 IdP 录入以及 SSO 配置后,AutoMQ 控制台即可使用 SSO 登录。